Als erfahrener Dienstleister im Bereich der IT-Forensik bietet unser Unternehmen umfassende Lösungen für die Analyse und Aufklärung von IT-Sicherheitsvorfällen auf der Basis von Datenträgern. Unsere Experten verfügen über fundierte Kenntnisse, Erfahrung und Weiterbildungen auf dem Gebiet der IT-Forensik. Dabei arbeiten wir eng mit Behörden wie dem Bundesamt für Sicherheit in der Informationstechnik (BSI) und dem Bundeskriminalamt (BKA) zusammen, um aktuellen Bedrohungen und Herausforderungen in der Cybersicherheit zu begegnen.

Unser Schwerpunkt liegt in der Analyse von IT-Infrastrukturen, insbesondere von Datenträgern jeglicher Art, um Spuren von Computerkriminalität zu ermitteln und zu verdichten. Dabei setzen wir auf modernste Technologien und wissenschaftliche Forschung, um auch in Zukunft den steigenden Anforderungen im Bereich der Cybersecurity gerecht zu werden. Unsere IT-Forensik-Experten sind in der Lage, große Datenmengen zu analysieren und gerichtsverwertbare Beweise zu sichern, die sowohl bei Ermittlungsbehörden als auch in der Wirtschaft von entscheidender Bedeutung sind.

Mit einem breiten Portfolio an Dienstleistungen, das von Consulting und Management bis hin zur zielorientierten IT-Forensik reicht, unterstützen wir Unternehmen und öffentliche Einrichtungen bei der Bewältigung von IT-Sicherheitsherausforderungen. Dabei legen wir besonderen Wert auf die kontinuierliche Weiterentwicklung unserer Fähigkeiten und die Zusammenarbeit mit führenden Anbietern in der Branche, um stets die bestmöglichen Lösungen für unsere Kunden zu bieten.

Was ist IT-Forensik eigentlich?

Die IT-Forensik ist ein Teilgebiet der Forensik, das sich auf die systematische Untersuchung von kriminellen Handlungen im digitalen Bereich konzentriert. Sie befasst sich mit der Identifikation, Sicherung und Analyse digitaler Spuren auf Rechnersystemen wie Personalcomputern, Notebooks, Tablets und Smartphones. Ziel ist es, die W-Fragen zu beantworten: wer, was, wo und wann. Die IT-Forensik hilft dabei, IT-Sicherheitsvorfälle in Unternehmen aufzuklären und die Beweise dafür auf Datenträgern zu sichern.

Durch die Anwendung spezifischer Methoden und Tools werden Informationen von Datenträgern gesammelt, die in Verbrechen wie Computerkriminalität, Wirtschaftskriminalität und Datendiebstahl relevant sein können. Unsere Dienstleistungen zur IT-Forensik ermöglichen es, versteckte und gelöschte Daten aufzuspüren und auszuwerten, um Beweise zu finden und zu präsentieren.

In den meisten Fällen, bei denen IT-Forensik benötigt wird, liegen keine Datenverluste vor, die eine Datenrettung erforderlich machen würden. Für die IT-Forensik werden andere Methoden und gründliche Fachkenntnisse im Bereich Dateisysteme und Analysetechniken von nöten, welche ebenso zu unseren Aufgaben zählen: Zum DATA REVERSE® Team von Technikern gehören auch Forensics-Spezialisten, die auf die methodische Spuren-Analyse von Informationstechnik und die Aufklärung von Cyber-Straftaten sowie das Sammeln von Beweisen zur Strafverfolgung fokussiert sind.

Computer-Forensik Service bei DATA REVERSE®

Als Experten für die Computer-Forensik steht Ihnen DATA REVERSE® mit unseren Sachverständigen für IT-Sicherheit und Spezialisten für Datenrettung jederzeit zur Verfügung. Wir verfügen über die Technik als auch die Erfahrung, um Aufträge im forensischen Bereich zuverlässig, professionell und mit der nötigen Diskretion auszuführen. So können wir bei der Arbeit mit Datenträgern auf einem hardwarenahen Niveau auf eine tiefere Informationsebenen zugreifen.

Aufgrund unseres speziellen Fachwissens über sämtliche Datei- und Betriebssysteme sind wir imstande, auch an schwer erreichbare oder scheinbar nicht existierende Informationen zu gelangen. Dabei verfügen wir über fortgeschrittenen Technologien und Verfahren zur Datensuche und können somit mit Dateien umgehen, deren Dateiformat unbekannt oder nicht dokumentiert ist (Datenverarbeitung). Wenn es notwendig ist, können wir Daten korrekt konvertieren bzw. ein anderes Format übertragen.

Optional: IT-Forensische Analyse parallel zur Datenrettung

Der Ablauf einer IT-Security-Analyse von Datenbeständen ist je nach individuellem Fall bzw. Ausgangssituation verschieden. Die wichtigen Rohdaten werden dabei zumeist aus einer großen Menge an Datenquellen ausgelesen, übertragen und ausgewertet. Der Prozess der IT-Forensik passiert dann folgendermaßen:

- Vollständiges Auslesen und Aufbereiten der relevanten Daten bzw. Spuren

- Technische Datenverarbeitung durch den Techniker / Analysten

- Auswertung der Untersuchungsergebnisse, Bewertung nach den Zielen Ihres Auftrages

- Weiteres Vorgehen nach den Handlungsempfehlungen der Forensischen Fachexperten

IT-Forensik Leistungen im Überblick

Mithilfe unserer Erfahrung und Security-Fachexpertise bieten wir unseren Auftraggebern folgende Leistungen:

- Forensische Analyse mit vorheriger technischer als auch fachlicher Beratung, z.B. in Zusammenarbeit mit Polizei und Gerichten, z.B. Rechtsanwälten, Ermittlungsbehörden, Unternehmensmanagement

- Übernahme der betroffenen Datenträger sowie Erhebung relevanter Datenquellen

- Datenwiederherstellung gelöschter oder überschriebener Daten von defekten Datenträgern als Vorarbeit zur IT-Forensischen Analyse

- Analyse und Auswertung der Zwischenergebnisse anhand der Zielstellung

- Präsentation der Analyseergebnisse in einem Analysebericht

Kosten für IT-Forensische Analysen

Die Kosten für IT-Forensische Untersuchungen werden nach Aufwand, auf der Basis geleisteter Stunden abgerechnet. Im Vorfeld werden die benötigten Schritte detailliert besprochen und ein vorläufiges Budget definiert. Dies ergibt sich aus dem geschätzten Aufwand nach Kenntnis der zu untersuchenden Datenträger und der konkreten Aufgabenstellung (Fragen und Zielstellungen durch Auftraggeber).

Die folgenden Punkte beeinflussen den Aufwand und die daraus resultierenden Kosten maßgeblich:

- Zeitaufwand: Je länger die Untersuchung dauert, desto höher sind Aufwand & Kosten.

- Anzahl der zu untersuchenden Geräte

- Art der Untersuchung: Untersuchungen, die eine tiefergehende Analyse erfordern, wie z.B. Untersuchungen von Malware oder Netzwerkverkehr können kostspieliger sein als einfachere Untersuchungen.

- Spezialisierte Ausrüstungen: Wenn spezialisierte Ausrüstungen erforderlich sind, um die Untersuchung durchzuführen, können diese Kosten ebenfalls anfallen.

- Dauer des Einsatzes: je nach Dauer des Einsatzes kann sich der Preis unterscheiden, da manche Untersuchungen schneller erledigt werden als andere.

Im Fall von gerichtlichen Auseinandersetzungen können in den meisten Fällen die Kosten für unsere IT-Forensischen Auswertungen im Zuge der Beweissicherung und -auswertung der gegnerischen Partei gegenüber geltend gemacht werden.

Wichtige Voraussetzung: Die Zielstellung des Auftraggebers

Die Zielstellung bei der IT-Forensik sollte klar und präzise formuliert sein, um sicherzustellen, dass die Untersuchungen erfolgreich und effektiv durchgeführt werden können. Beispielsweise könnte die Zielstellung lauten:

- Identifizieren und Extrahieren von relevanten Daten, einschließlich gelöschter oder versteckter Dateien, von Datenträgern.

- Auswertung von externen Datenträgern mit Seriennummern, die in einem bestimmten Zeitraum an einem der auszuwertenden IT-Geräte angeschlossen war.

- Ermittlung von Indizien, die auf das Kopieren von speziellen Dateiordnern oder Dateien in einem bestimmten Zeitraum hinweisen

- Anwenden von spezifischen Forensik-Tools und Methoden, um Beweise zu finden, diese zu analysieren und auszuwerten.

- Erstellen von Berichten, die die Ergebnisse der Untersuchungen und die gesammelten Beweise darstellen, um diese im Rahmen von gerichtlichen oder internen Untersuchungen verwenden zu können.

Es ist wichtig, die Zielstellungen und die Erwartungen an die Untersuchungen klar und präzise zu formulieren. Damit können Sie sicherstellen, dass die Ergebnisse der Untersuchungen den Anforderungen entsprechen und die Ziele erreicht werden können.

Wir helfen Ihnen als IT-Forensik und Daten-Spezialisten gern bei der Ermittlung der Ziele und Formulierung präziser Fragestellungen.

IT-Forensik Dienstleistungen bundesweit

DATA REVERSE® bietet bundesweit IT-Forensische Services am Hauptstandort Leipzig (Sachsen) an. In Ausnahmefällen sind Außeneinsätze an anderen Standorten möglich. Über unser eigenes Partnernetzwerk besteht die Möglichkeit der Beratung und Datenträgerübergabe bundesweit.

Unser Angebot: IT-Forensik Services für Unternehmen in Hamburg, Berlin, Frankfurt, Düsseldorf, Köln, München.

Ablauf der IT-Forensik

Bei Prozessen der IT-Forensik kommt das sogenannte Secure-Analyse-Present-Modell (S-A-P) zum Einsatz. Dieses teilt unsere Arbeit als IT-Forensiker in unterschiedliche Phasen auf.

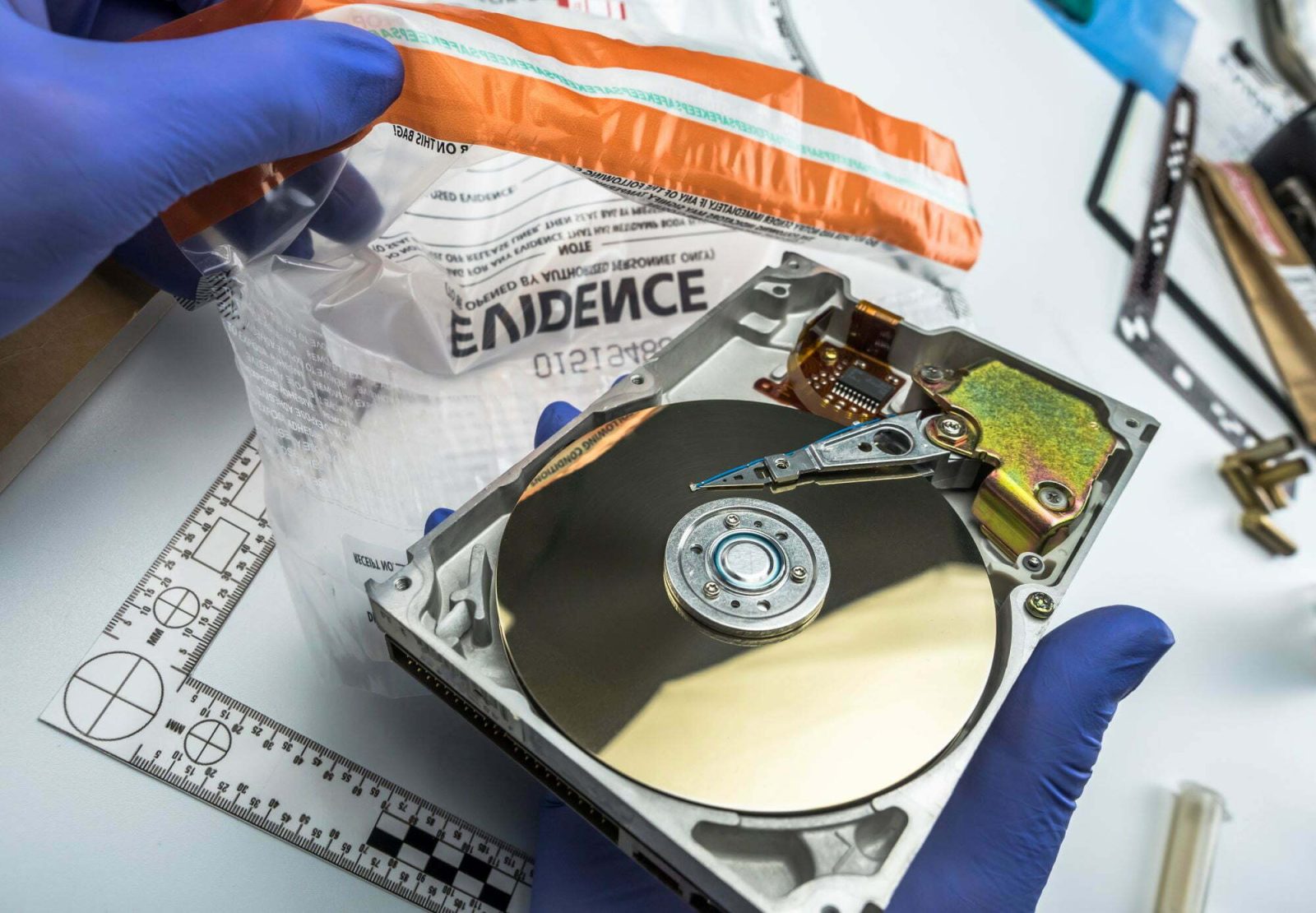

1. Sicherung von Beweisen

Im esten Schritt geht es darum, Beweismittel zu sichern und die Lage zu sondieren. Hierbei wird auch ein sogenanntes forensisches Duplikat erzeugt. Dies ist eine direkte Kopie aller relevanter Daten und Systeme, die während der forensischen Untersuchung als Arbeitskopie dient. Dadurch wird ein direkter Zugriff auf die originalen Systeme verhindert. So bleiben diese im ursprünglichen Zustand und dienen gegebenenfalls als Beweismittel in einem gerichtlichen Verfahren.

2. Analyse

Anschließend beginnt die Analysephase. Zunächst erfolgt hier eine gründliche Rekonstruktion aller möglichen Daten und Informationen, die sich jemals auf dem Speichermedium befunden haben. Auch wenn es sich nur um Fragmente mit Metainformationen handelt, sind diese wertvoll für die spätere Auswertung. Dazu kommen diverse Tests und das Überprüfen vorhandener Logdateien und andere Informationen, die Aufschluss über Zugriffe auf die Daten geben. Hierbei geht unsere Untersuchung oft deutlich in die Vergangenheit zurück. Dies hängt davon ab, wann die ersten Anzeichen für Aktivitäten gefunden werden, die zu dem Datenverlust führten. Ein solcher Hinweis kann beispielsweise das erste Auftauchen einer IP-Adresse sein, die eindeutig mit dem Hacker (sofern es ein externer Vorfall war) in Verbindung gebracht wird, der zu einem späteren Zeitpunkt Ihre Daten angegriffen hat. Die weiteren Analyseschritte richten sich nach dem „Scope“ also der Aufgabenstellung und beziehen sich meist auf das Durchforsten von Tausenden Informationen und Daten.

3. Auswertung und Präsentation

Zuletzt geht es darum, die gefundenen Ergebnisse aufzubereiten und zu präsentieren. Wir stellen alle relevanten Informationen zusammen, die für Sie wichtig sind. Dies sind vor allem zwei Arten von Daten. Zum einen erhalten Sie klare Informationen darüber, auf welchem Weg die Angreifer in Ihre Systeme eingedrungen sind. Dies wird mit einem zeitlichen Ablauf der Ereignisse belegt. Zum anderen stellen wir Ihnen Informationen über die Angreifer bereit. Dazu gehören zum Beispiel gefundene IP-Adressen, über die Zugriffe erfolgten, sowie andere Anhaltspunkte, die zur Identität der Angreifer führen können. Dies sind E-Mail-Adressen, Konten von Kryptowährungen sowie andere Daten, die im Rahmen der forensischen Untersuchung auftauchen.

Sensible und Diskrete Vorgehensweise

Insbesondere in Fällen, in denen die Untersuchung strafrechtliche Ermittlungen, interne Untersuchungen oder gerichtliche Auseinandersetzungen betrifft, ist es wichtig, dass die Vorgehensweise sensibel und diskret ist, um die Integrität der Beweise sicherzustellen und um die Privatsphäre der Beteiligten zu schützen.

Unser sensibles und diskretes Vorgehen umfasst die Verwendung von spezifischen Methoden und Tools zur Untersuchung von Datenträgern, die sicherstellen, dass die Beweise nicht beeinträchtigt werden und die Integrität der Daten erhalten bleibt. Wir achten außerdem auf die Einhaltung rechtlichen Anforderungen, einschließlich der Einhaltung von Richtlinien und Verfahren für die Beschlagnahme und den Umgang mit Beweismaterial.

Eine diskrete Vorgehensweise bedeutet für uns auch, dass Untersuchungsergebnisse und gesammelte Inhalte nur mit autorisierten Personen geteilt werden und dass die Privatsphäre und Rechte der Beteiligten gewahrt bleiben. Es ist wichtig, dass die Untersuchungsergebnisse vertraulich behandelt werden und dass die Ergebnisse nur im Zusammenhang der jeweiligen Ermittlung verwendet werden dürfen.

Anwendungsgebiete für IT-Forensik

Bei Vorfällen der IT-Sicherheit, die zu einem Datenverlust geführt haben, fordern vor allem Unternehmen eine forensische Untersuchung an. Inzwischen ist es durch die Europäische Datenschutzgrundverordnung (DSGVO) oftmals auch erforderlich, die Hintergründe von Vorfällen in der IT-Sicherheit, besonders in Unternehmen, genauestens aufzuklären. Hier kommt die IT-Forensik ins Spiel.

- Strafrechtliche Ermittlungen: Untersuchung von Verbrechen wie Computerkriminalität, Datendiebstahl und Cyberkriminalität, um Beweise zu sammeln und zu präsentieren.

- Wirtschaftskriminalität: Ermittlung bei Wirtschaftskriminalität wie Betrug, Insider-Trading oder Missbrauch von Unternehmensdaten.

- Interne Untersuchungen: Überprüfung bei Missbrauch von Unternehmensdaten oder Verstößen gegen die Unternehmensrichtlinien.

- Gerichtliche Auseinandersetzungen: Unterstützung bei Zivilprozessen, Scheidungen und anderen gerichtlichen Auseinandersetzungen.

- IT-Sicherheit: Nachträgliche Analyse von IT-Sicherheitsvorfällen, einschließlich Hacking-Angriffen und Datenverlusten.

- Untersuchung von digitaler Sabotage oder Vandalismus durch ehemalige Mitarbeiter.

- Digitaler Nachlass: Analyse von digitalen Datenträgern im Zusammenhang mit dem Tod oder der Unfähigkeit einer Person.

- Unterstützung bei der Erstellung von Beweisanalysen: Anwendung von spezifischen Forensik-Tools und Methoden zur Analyse von Beweismaterial.

- Unterstützung bei der Erstellung von Gutachten: Erstellung von Gutachten, die als Beweismaterial in gerichtlichen Auseinandersetzungen verwendet werden können.

- Unterstützung bei der Ermittlung von Cyberstalking: Unterstützung bei der Aufdeckung und Verfolgung von Cyberstalking-Fällen.

- Unterstützung bei der Ermittlung von Insider-Delikten: Unterstützung bei der Aufdeckung und Verfolgung von Insider-Delikten innerhalb von Unternehmen.

Interne Untersuchungen im Unternehmen

Unternehmen und Organisationen können IT-Forensische Analysen einsetzen, um interne Untersuchungen durchzuführen, z.B. bei Verdacht auf Missbrauch von Unternehmensdaten oder Verstößen gegen die Unternehmensrichtlinien. Diese Untersuchungen können auch durchgeführt werden, um die Integrität der Daten innerhalb des Unternehmens sicherzustellen, sowie um festzustellen, ob es zu unerlaubten Zugriffen auf Daten gekommen ist.

Sabotage und Vandalismus z.B. durch ehemalige Mitarbeiter

In diesen Fällen kann IT-Forensik als Werkzeug verwendet werden, um Beweise zu sammeln, die darauf hindeuten, dass ein ehemaliger Mitarbeiter absichtlich Schaden an Computersystemen oder Daten verursacht hat. Beispielsweise kann die IT-Forensik verwendet werden, um Beweise zu sammeln, die darauf hindeuten, dass ein ehemaliger Mitarbeiter Daten gelöscht oder beschädigt hat, um dem Unternehmen zu schaden. Oder auch um herauszufinden ob sensible Daten aus dem Unternehmen entwendet wurden.

Wirtschaftskriminalität und Cyber-Spionage

Auch bei der Aufklärung von Wirtschaftskriminalität und Spionage (Cybercrime) ist die IT-Forensik eine wertvolle Dienstleistung für Unternehmen. Nach dem gleichen Prinzip suchen IT-Forensiker nach Spuren in der Informationstechnik, die belegen, welche Partei unbefugt auf Daten zugegriffen hat. Auch hier geht es darum, Beweise für Ermittlungen und Anklagen zu sammeln. Stiehlt ein konkurrierendes Unternehmen beispielsweise Ideen oder Baupläne von Ihnen, die in digitaler Form auf Ihren Systemen gespeichert sind, ist die IT-Forensik das Werkzeug, das Ihnen die nötigen Beweise für eine Ermittlung liefert. So können Sie nachweisen, wer wann auf Ihre Daten zugegriffen hat und dass Ihre Idee von einem Mitbewerber gestohlen wurde.

Gerichtliche Auseinandersetzungen

In Gerichtlichen Auseinandersetzungen spielt die IT-Forensik eine wichtige Rolle, indem sie Beweise sammelt und analysiert, die in Gerichtsverfahren verwendet werden können. Einige Beispiele für Einsatzgebiete:

- In Zivilprozessen wird die IT-Forensik häufig eingesetzt, um Beweise zu sammeln und zu analysieren, die bei der Klärung von Streitigkeiten verwendet werden können. Beispielsweise kann die IT-Forensik bei einem Prozess wegen Urheberrechtsverletzungen eingesetzt werden, um Beweise zu sammeln, die darauf hindeuten, dass eine bestimmte Person verantwortlich ist für den Missbrauch von urheberrechtlich geschütztem Material.

- Bei Scheidungen mit Streitbaren Auseinandersetzungen können IT-Forensische Analysen hinzugezogen werden, um Beweise zu finden und zu dokumentieren, die bei der Verteilung des Vermögens verwendet werden können. Beispielsweise kann die IT-Forensik verwendet werden, um Beweise zu sammeln, die darauf hindeuten, dass ein Ehepartner Gelder aus dem gemeinsamen Bankkonto entnommen hat oder das Eigentum an bestimmten Vermögenswerten zu Unrecht übertragen hat.

- In arbeitsrechtlichen Auseinandersetzungen wird IT-Forensik verwendet, um z.B. Ursachen für eine Kündigung konkreter durch Indizien und Beweise zu hinterlegen. Das kann bei der Klärung von Streitigkeiten hilfreich sein und den Verlauf durch reine Zeugenaussagen oder Überstundennachweise komplett zu verändern.

Strafrechtliche Ermittlungen

Eine IT-Forensische Analyse kann bei der Untersuchung von Verbrechen wie Computerkriminalität, Datendiebstahl und Cyberkriminalität sinnvoll sein, um Beweise zu sammeln und zu präsentieren. Beispielsweise kann IT-Forensik bei der Untersuchung von Hacking-Angriffen eingesetzt werden, um Indizien zu finden, die zur Identifizierung und Verfolgung der Täter verwendet werden können. Es kann auch bei der Untersuchung von Phishing-Angriffen, Ransomware-Angriffen und anderen Arten von Angriffen eingesetzt werden, um Anhaltspunkte zu sammeln, die zur Verfolgung und Bestrafung der Täter verwendet werden können.

SSD oder Festplatte gelöscht: Angriff oder Ursache unklar

Auch bei anderen Vorfällen kann es erforderlich sein, herauszufinden, wie es zu dem Datenverlust kam. Dies reicht bis hin zu Situationen im privaten Bereich, wenn Daten auf einer Festplatte plötzlich gelöscht wurden. Über eine IT-forensische Untersuchung lässt sich oft herausfinden, wann und durch wen ein Zugriff stattgefunden hat. So lässt sich nachweisen, wer Informationen gelöscht, gestohlen oder manipuliert hat.

IT-Forensik Arten im Überblick

Zu den Gebieten der IT-Forensik gehören:

- Dateisystem-Forensik

- Netzwerk-Forensik

- Cloud-Forensik

- Digitale Multimediaforensik

- Betriebssystem-Forensik

- Smartphone-Forensik

- Malware-Forensik

DATA REVERSE® ist vor allem auf die markierten Dienstleistungen spezialisiert.

Integrität von Beweismaterial (Datenträger)

Wir stellen sicher, dass die verwendeten Datenträger bei einer forensischen Untersuchung in unverändertem Zustand verbleiben. Nur so dienen sie letztendlich zur strafrechtlichen oder zivilrechtlichen Verwertung. Hierzu fertigen wir 1:1 Kopien (bitweise) an, an denen unsere Experten dann die Auswertungen vornehmen.

Beim Erstellen der Datenträger-Kopien werden so genannte „Hashes“ verwendet, um die Integrität der gesamten Speichermedien nachzuweisen. Ein Hash ist eine Art digitaler Fingerabruck, der sich ändert, sofern Daten auf dem Speichermedium im Nachgang verändert werden. Deshalb wird ein Hash von dem originalen Speichermedium und von dem Clone direkt nach dem Kopieren angefertigt und dokumentiert.

Studium & Ausbildung: Wie wird mann IT-Forensiker?

Die IT-Forensik ist ein zukunftsweisendes Berufsfeld, das sich mit der Untersuchung und Aufbereitung von digitalen Beweisen im Kampf gegen Cybercrime befasst. Studierende, die sich für ein Studium oder eine Ausbildung in diesem Bereich interessieren, haben zahlreiche Möglichkeiten. Sie können aus einer Vielzahl von Studiengängen an renommierten Hochschulen wie Mittweida oder Wismar wählen, einschließlich Bachelor- und Masterstudiengängen in Informatik, Cybersecurity oder Cybersicherheit. Berufsbegleitende und Fernstudium-Optionen ermöglichen auch eine Weiterbildung für Berufstätige, die ihre Karriere in der IT-Forensik vorantreiben möchten.

Die angebotenen Studiengänge behandeln eine breite Palette von Themen, darunter Security Management, Software-Entwicklung und die Analyse von Sicherheitsvorfällen. Zudem legen sie Wert auf die Vermittlung von wissenschaftlichen Inhalten und die Entwicklung von Fähigkeiten für die gerichtsverwertbare Aufbereitung digitaler Beweise. Studierende können sich auf verschiedene Berufe in Behörden wie dem Bundeskriminalamt, dem Bundesamt für Sicherheit in der Informationstechnik (BSI) oder in der Wirtschaft vorbereiten.

In Zusammenarbeit mit Anbietern von Zertifizierungen und Weiterbildungsmaßnahmen bieten Hochschulen auch praxisnahe Inhalte und Leitfäden für die Bewältigung aktueller Bedrohungen und Herausforderungen im Bereich der IT-Forensik. Nach erfolgreichem Abschluss des Studiums oder der Ausbildung sind Absolventen gut gerüstet für eine Tätigkeit in der IT-Forensik und können sich auf eine Vielzahl von Jobs in Verwaltung, Dienstleistung und Entwicklung freuen.

FAQ IT-Forensik

Im Rahmen einer IT-forensischen Untersuchung rekonstruieren und finden wir Daten auf diversen Speichermedien, um verdächtige Vorgänge aufzudecken oder kriminelle Tatbestände zu ermitteln. Hierzu müssen weitreichende Analysen vorgenommen werden, die im Ergebnis dann verständlich aufbereitet werden. Dafür nutzen wir sämtliche bereitgestellten Datenquellen wie lokale Computer, Serversysteme, Tablets, Smartphone, aber auch externe Datenträger wie USB-Sticks oder USB-Festplatten. Die Arbeit unserer Spezialisten schließt explizit die Suche nach versteckten Dateien und Datenspuren, auch wenn diese bewusst gelöscht worden sind, mit ein.

Zunächste holen wir die betroffenen Datenträger (Festplatte, PC, o.Ä.) vor Ort von Ihnen ab, auf Wunsch können Sie diese aber auch persönlich bei einem unserer Standorte abgeben. Im persönlichen Gespräch klären wir dann Ihre Zielvorgaben und informieren Sie über den weiteren Ablauf der IT-forensischen Analyse. In einem nächsten Schritt wird je nach Schadenslage Ihr Datenträger aufbereitet und ggf. wichtige Daten wiederhergestellt. Nach dieser Analyse besprechen wir mit Ihnen die Ergebnisse und fahren bei Bedarf mit weiteren Untersuchungen je nach Zieldefinition fort, um Ihr Anliegen zu klären.

Wir können unsere Tools der IT-Forensik bei allen Datenträgern und Speicherorten einsetzen. Überall dort, wo erzeugt, bearbeitet oder gespeichert werden, kann es auch zu Datenvorfällen und kriminellen Handlungen kommen. Beispiele für Datenträger, die mithilfe der IT-Forensik analysiert werden können sind: Festplatten (HDD), Flash-Speicher (SSD, Speicherkarten, USB-Sticks), Smartphones, Notebooks, Tablet Computer, RAID-Verbunde, NAS-Systeme, Server, virtuelle Speichersysteme und viele mehr.

Ja, DATA REVERSE® kann in den meisten Fällen defekte Outlook-PST-Dateien vollständig wiederherstellen. Die Datenrettung von Outlook-PST-Dateien erfodert spezielle Fachkenntnisse und kann in manchen Fällen umfangreich sein. Gerne können Sie die Details Ihres Datenverlusts mit unserem Kundenservice besprechen und mehr über den Ablauf Ihrer Outlook-PST-Datenwiederherstellung erfahren.

Es ist durchaus möglich, dass IT-Forensiker Daten von formatierten Festplatten wiederherstellen können, insbesondere wenn schnell gehandelt wird und die richtigen Tools und Kenntnisse vorhanden sind. Es gibt jedoch keine Garantie, dass alle Daten wiederhergestellt werden können, insbesondere wenn die Festplatte beschädigt ist oder wenn eine vollständige Formatierung mit anschließendem Überschreiben der Sektoren durchgeführt wurde.

Tools und Technologien, die bei IT-Forensik verwendet werden, umfassen Spezialsoftware zur Analyse von Datenträgern sowie daraus erstellten Daten-Pools. Außerdem kommen Hardware-Tools zur Sicherung und Beschlagnahme von Beweismaterial zum Einsatz.

Viele Analysen erfolgen auch manuell mit einfachen Editoren und langjähriger Erfahrung und Know-how von Dateisystemen und Datenträgern.

Die Ziele der IT-Forensik sind die Identifizierung, Sammlung, Erhaltung und Analyse von Beweismaterial, um es in strafrechtlichen Ermittlungen, gerichtlichen Auseinandersetzungen oder internen Untersuchungen verwenden zu können.

Einige der Herausforderungen bei der Durchführung von IT-Forensik sind die Vielfalt von Systemen und Technologien, die schnelle Veränderung der Technologie, die Notwendigkeit, Beweise unbeschadet zu erhalten und die Einhaltung rechtlicher Anforderungen.

Eine weitere Herausforderung ist die o.g. Zielstellung durch den Auftraggeber. Je präziser und konkreter eine Auswertung beauftragt wird, umso höher sind die Chancen auf verwertbare Ergebnisse in relativ kurzer Zeit.

Mobile Forensik bezieht sich auf die Untersuchung von Mobiltelefonen, Tablets und anderen mobilen Geräten, um Indizien für Cyberkriminalität oder -sicherheitsvorfälle zu sammeln.

IT-Forensik spielt eine wichtige Rolle bei gerichtlichen Auseinandersetzungen und vor allem im Vorfeld. Nachdem Beweise gesammelt und analysiert werden und mögliche Indizien ermittelt werden, kann die weitere Vorgehensweise auf den Ergebnissen abgestimmt werden.

Manchmal lassen sich mit konkreten Hinweisen Beschuldigte bereits außergerichtlich überzeugen und somit Kosten und Aufwand sparen.

Als erfahrener IT-Forensik Dienstleister arbeiten wir eng mit unseren Kunden zusammen, um sicherzustellen, dass die IT-Forensik Arbeiten so wenig wie möglich den Geschäftsalltag beeinträchtigen. Wir planen unsere Untersuchungen sorgfältig, um die Auswirkungen auf den normalen Betrieb so gering wie möglich zu halten. Wir arbeiten in der Regel mit bereitgestellten Datenträgern in unserem Datenlabor. Dadurch werden kaum laufende IT-Systeme und -Prozesse beeinträchtigt. Außerdem ermöglicht das Vorgehen auch höchste Diskretion gegenüber Mitarbeitern und Kunden in Ihrem Unternehmen.

Der Aufwand einer IT-forensischen Analyse variiert je nach Umfang und Art der Untersuchung. Einige Untersuchungen können schneller und einfacher sein, während andere komplexer und zeitaufwendiger sein können.

Je nach Anforderung des jeweiligen Auftrages kommen verschiedene Untersuchungsmethoden, Tools und Prozesse zum Einsatz. Da es sich um digitale Daten handelt und diese zu einem bestimmten Zeitpunkt nachvollziehbar waren, sind die Auswertungsmöglichkeiten weitreichend. Die Ergbenisse hängen jedoch stark vom Zustand der Datenspeicher und den möglicherweise gezielten Manipulationen von Datenträgern ab.

Die IT-Forensik hat einige Vorteile, die es ermöglichen, Vergehen und Verbrechen schneller aufzudecken und zu beenden. Einer der wichtigsten Vorteile der IT-Forensik ist die Möglichkeit, Daten zu rekonstruieren und zu analysieren. Dadurch können verlorene oder verschüttete Daten gerettet werden. Auch wenn ein System beschädigt oder gehackt wurde, kann die IT-Forensik helfen, die Ursache des Problems zu finden und Abhilfe zu schaffen.

Bei einem unbegründeten Verdacht lässt sich durch die Ergebnisse einer IT-Forensischen Auswertung Klarheit herstellen und damit die Reputation von Mitarbeitern wiederherstellen.

Datenschutz bei der IT-Forensik

Datenschutz ist für uns keine lose Worthülle. DATA REVERSE® stellt die Sicherheit Ihrer Daten an erste Stelle: Mit hohen Datenschutzauflagen erfüllen wir die DSGVO Richtlinien bieten wir Ihnen folgende Qualitätsstandarts:

- Eigener Datenschutzkoordinator & eigener Datenschutzbeauftragter

- Geheimhaltungsvereinbarung & Vertrag zur Auftragsdatenverarbeitung (AVV)

- Autorisierte Sachverständige: Aufträge mit Kennzeichnung „Verschlusssache vertraulich“ werden durch Fachpersonal inkl. Sicherheitsüberprüfung Ü1 nach § 8 SÜG bearbeitet

- Zertifizierte Datenträgervernichtung

Nur mit der Gewährleistung der Datensicherheit ist es uns gelungen ein gefragter IT-Forensik-Dienst für private, geschäftliche und öffentliche Anfragen zu werden: Im Rahmen von Beweisverfahren für Polizei, Staatsanwaltschaft, Gutachter sowie Gerichte wird DATA REVERSE® beautragt. Ebenso gefragt ist die Suche nach Daten bei Privatdetektiven, Detekteien, Unternehmen im Kontext der Werksspionage und auch Privatpersonen. Vor allem, wenn die Vermutung besteht, dass dem Partner Ehebruch begeht. Die Computer-Forensik spielt also eine große Rolle in vielen Bereichen, in denen Ermittlungen auf der Suche nach bestimmten Informationen sind.

Was ist der Unterschied zwischen Datenrettung und IT-Forensik?

Bei der klassischen Datenrettung ist es das Ziel, wichtige Dateien wiederherzustellen. Weitere Informationen über den Verlust an sich oder deren Historie sind nicht Ziel unserer Arbeit. Ganz im Gegensatz zur IT-Forensik. Hier geht es neben der Rekonstruktion von Daten ebenfalls um die damit verbundenen Handlungen. Löschen, Überschreiben und Verändern sind gezielte Spuren bei einem Angriff auf das Security-System, nach denen die Experten von DATA REVERSE® im Kontext einer forensischen Analyse suchen. Denn diese können als Indizien für eine Cyber-Straftat dienen.

Um diese Vorgänge offenzulegen, ist eine hohe fachliche Expertise der Mitarbeiter und modernste IT-Werkzeuge zur Datenanalyse notwendig. Denn die Hinweise auf Cyber-Angriffe finden sich sehr tief in der Dateisystemebene. Hierfür sind weitreichende manuelle als auch automatisierte Auswertungen von Datenfragmenten nötig. Jedoch ist es mithilfe der IT-Forensik möglich, Benutzerinformationen in den Zusammenhang mit bestimmten Abläufen zu bringen und somit klare Beweise zu schaffen.